نشر ابزار نفوذ آژانس امنيت ملي آمريكا، كماكان دستآويز هكرها براي نفوذ و بهرهبرداري غيرمجاز از ميليونها رايانه در جهان است.

نشر ابزار نفوذ آژانس امنيت ملي آمريكا، كماكان دستآويز هكرها براي نفوذ و بهرهبرداري غيرمجاز از ميليونها رايانه در جهان است.

يك سال بعد از آلودگي دهها هزار كامپيوتر ويندوزي به ابزار نفوذ آژانس امنيت ملي آمريكا و ارائهي بستههاي تكميلي و اصلاحي لازم براي دفع اثرات منفي آن، اكنون وصلهي تكميلي هزاران رايانه حذف شده است و اين دستگاهها به حال آسيبپذير قبلي بازگشتهاند.

در آغاز براي باجگيري از ابزار يادشده استفاده ميشد و بعد هم سوءاستفاده از رايانهها براي ماينينگ، نتيجهي انتشار اين ابزار بود؛ اما پژوهشگران ميگويند اكنون سوءاستفادهي بزرگتري از ابزار NSA شده و آن هم تشكيل يك شبكه نيابتي (******** Network) بزرگ براي اجراي طيفي از اقدامات مخرب است.

طبق يافتههاي يك شركت برجسته و شناختهشدهي آمريكايي در حوزهي امنيت به نام آكاماي (Akamai)، نقطهي آسيبپذيري UPn******** كه از همان پروتكل شبكه Plug and Play سوءاستفاده ميكند، اكنون ميتواند رايانههايي را كه پچ تكميلي آنها حذف شده است، حتي از پشت فايروال هدف قرارداده و به آنها نفوذ كند.

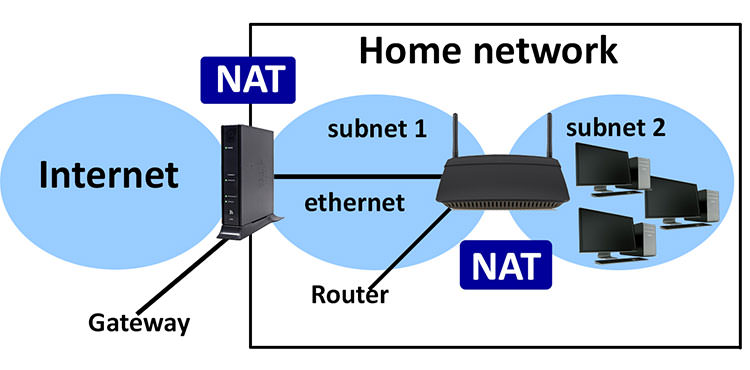

مهجمان غالباً از UPn******** براي بازنشاني و پيكربندي مجدد تنظميات انطباق درگاهها (Port Mapping) در يك مسيرياب آلوده استفاده ميكردند تا بعضاً با هدايت ترافيك ساختگي، زمينه را براي حملهي DOS به يك نقطهي خاص فراهم كرده يا بدافزار و هرزنامه پخش كنند، اين نوع حمله اغلب ناموفق بود، چراكه شمار زيادي از كامپيوترها در اين شبكهها پشت NAT بودند.

اما آكاماي معتقد است، اين بار هكرها از ابزار نفوذ قوي NSA براي فريب دادن مسيرياب و دستيابي به كامپيوترهاي پشت آن، استفاده ميكنند، اين كار محدودهي نفوذ و تسلط مهاجم را گستردهتر كرده و شبكه آلوده را هم بزرگتر و خطرناكتر ميكند. چاد سيمن (Chad Seaman) مهندس شركت آكاماي كه گزارش اين حملات را منتشر كرده است، ميگويد:

« متاسفم از اينكه UPn******** تبديل به معبري براي نفوذ هكرها به سيستمهاي پشت NAT شده است، اما دير يا زود اين اتفاق بايد رخ ميداد. »

دو ابزار، واسطهي اين رخنهها هستند: يكي EternalBlue كه در حقيقت راه نفوذي مخفي و اختصاصي است كه توسط NSA براي راهيابي مستقيم به سيستمهاي ويندوزي توسعه داده شده است و همزادش EternalRad كه كار مشابه را با پلتفرمهاي لينوكسي ميكند و دراصل توسط همان بنيانگذار Samba (نرمافزار راهانداز پروتكل SMB) توسعه داده شده است.

وقتي UPn******** سازوكار انطباق درگاههاي يك مسيرياب آسيبپذير را مختل كرد، اين دو ابزار، دسترسي به رايانهي هدف را از محل درگاههاي مربوط به SMB (پروتكلي كه مربوط به اشتراكگذاري فايلها و پرينترها است و درحال حاضر مورد استفادهي اكثر رايانهها قرار ميگيرد)، فراهم ميكنند.

آكاماي اسم اين حمله را كه به شدت دامنهي كامپيوترهاي آلوده را گسترش داده و آنها را تبديل به عضو اجير شدهي شبكه تحت كنترل مهاجمين ميكند، سكوت ابدي (EternalSilence) مينامد، طبق اعلام اين شركت بيش از ۴۵۰۰۰ سيستم تاكنون در اين شبكه آسيب ديدهاند و بيش از يك ميليون سيستم ديگر هم بالقوه پذيرش اين نفوذ هستند.

سيمن ميگويد:

« اين رخداد حمله به يك نقطه خاص نيست، بلكه تلاشي است تا با استفاده از يك ابزار نفوذ تست شده و آماده، توان پردازشي تعداد زيادي از رايانهها را تجميع كرده و يك استخر ماينينگ ايجاد كنند. »

نفوذ اين بدافزارها بسيار پيچيده بوده و شناسايي آن بسيار مشكل است تا حدي كه مديران شبكهها و سيستمها به راحتي نميتوانند از آلودهشدن سيستمهايشان مطلع شوند. گفته ميشود با وجود اينكه بيش از يك سال است كه پچهاي لازم براي دفع EternalBlue و EternalRad ارائه شدهاند، ليكن تاكنون ميليونها سيستم اين پچها را ندارند و به شدت آسيب پذيرند.

شمار سيستمهاي آسيبپذير در حال كاهش است، با اين حال سيمن باور دارد:

« درگير كردن بدافزارهاي NSA، شايد آخرين حربهي هكرها از محل قابليتهاي جديد مكانيزم UPn******** براي بهدست گرفتن كنترل سيستمهايي محسوب ميشود كه پچ آنها برداشته شده يا تاكنون دسترسي به آنها ميسر نبوده است.»

توليد و ارائهي ديرهنگام بستههاي تكميلي جديد براي دفع حملات اين بدافزارهاي Eternal بهتر از هرگز ارائه نشدن آنها است؛ اما اين اصلاً بدان معني نيست كه با چنين پچهايي كار بدافزارهاي مورد بحث هم تمام است. حتي اگر كلا پروتكل UPnP را غيرفعال كنيم باز مشكل كاملاً حل نشده است. سيمن مثال جالبي ميآورد:

« حتي اگر همهي سرنشينان را سوار قايق نجات كنيم، باز كاري براي جلوگيري از غرق شدن كشتي نكردهايم. »

بازنشاني و راهاندازي مجدد مسيرياب و غيرفعال كردن پروتكل UPnP يك راهكار متصور است، اما سيمن باور دارد كه بايد اصلاً مسيرياب بهكلي تعويض شود.

منبع : زوميت